Nieuwe eisen, toch maar wel TPM 2.0

Microsoft heeft eind juni Windows 11 onthuld. Niet veel later werd bekend dat de systeemvereisten en stuk zwaarder zijn geworden, maar twee dagen later werd bekend dat dit enigszins werd teruggedraaid. Wat precies de beweegredenen van de ommezwaai waren was nog erg onduidelijk, maar TechRepublic heeft met Microsoft hoofd van enterprise- en OS-beveiliging, David Weston, gepraat voor verduidelijking van de zaak.

De meest voorname reden lijkt veiligheid te zijn. Microsoft vereiste in eerste instantie het gebruik van tpm 2.0, maar een dag later bleek dat tpm 1.2 ook voldoet. Nog een dag later heeft Microsoft de vereisten opnieuw aangepast, tpm 2.0 is voor zover we weten weer een harde vereiste. Tpm is verantwoordelijk voor verschillende functies, zoals:

- BitLocker;

- Het opslaan van andere beveiligingssleutels en wachtwoorden voor Windows Hello en Credential Guard;

- Brute-force-aanvallen extra bemoeilijken;

- Virtuele smart cards aansturen;

- Een hardwarematige root of trust vormen voor de Secure Boot- en Measured Boot-functionaliteit;

- Windows Autopilot veilig genoeg maken.

'Zonder een tpm heb je niet genoeg lagen in de beveiliging, wat voor extra veiligheid zorgt', verklaart Weston. Na de aankondiging van de systeemvereisten schoten de prijzen van losse tpm-modules omhoog, wat aangeeft dat veel systemen geen actieve tpm hadden en dat gebruikers hier nu pas actief over nadenken. Microsoft gaat bovendien de beveiligingsvereisten voor Windows Server 2022 verhogen, hiervoor zal tpm 2.0 wél een vereiste zijn. Het nieuws is dus een duidelijke wake-up-call voor administratoren die hun beveiligingsmaatregelen nog kunnen verhogen.

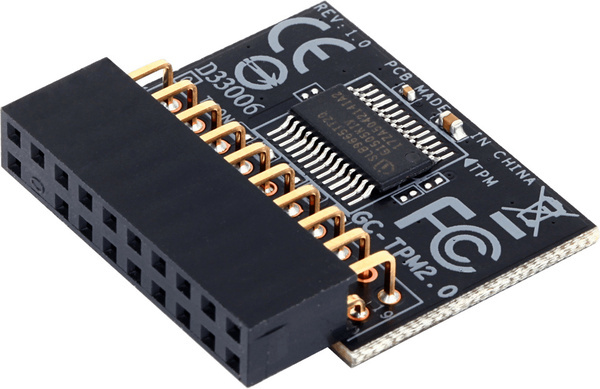

Een losse tpm 2.0-module. Veel moderne moederbord-chipsets hebben een geïntegreerde versie, en softwarematige versies bestaan ook.