Een Safari-bug die in een blogpost van FingerprintJS wordt onthuld, kan informatie onthullen over jouw recente browsegeschiedenis en zelfs enige informatie over het ingelogde Google-account. De kwetsbaarheid komt voort uit een bug met Apple's implementatie van IndexedDB, een Application Programming Interface (API) die gegevens opslaat in een browser. De bug houdt simpelweg in dat de namen van alle IndexedDB-databases beschikbaar zijn voor elke site, terwijl dat normaal gesproken niet mogelijk moet zijn.

Volgens FingerprintJS houdt IndexedDB zich aan de Same-origin policy, dat verbiedt dat de ene oorsprong interactie heeft met gegevens die op een andere oorsprong zijn verzameld - in wezen heeft alleen de website die gegevens genereert er toegang toe. Als er bijvoorbeeld een e-mailaccount op het ene tabblad wordt geopend en een kwaadwillende website op de andere, dan weerhoudt de Same-origin policy dat de kwaadwillende website jouw e-mail bekijkt en er iets mee kan. Door de bug in Safari houdt IndexedDB zich niet aan de Same-origin policy.

Op de website Safarileaks.com kan achterhaald worden of je risico loopt. Op 17 januari heeft Hardware Info de exploit getest op een Macbook, waarbij duidelijk werd dat het gebruikte Google-account ten tijde kwetsbaar was. De gegevens en een profielfoto van het account kwam daarbij naar voren.

We zochten contact met de Belgische cybersecurityspecialist Xavier Mertens van Xameco, tevens incident behandelaar bij het SANS Internet Storm Center en ook doceert hij malware-analyse bij SANS. Hij bevestigt het bovenstaande. Mertens geeft aan dat het lek sowieso Safari 15 betreft op MacOS. Daarentegen geldt het op alle browsers op iOS en iPadOS 15, dus ook Chrome, Firefox, etc. Ook geeft Mertens aan dat het hier om een vrij ernstig privacylek gaat. Een tijdelijke oplossing om het risico te verminderen is het bezoek van één site per keer. Ook kunnen de sites over meerdere browsers verspreid worden.

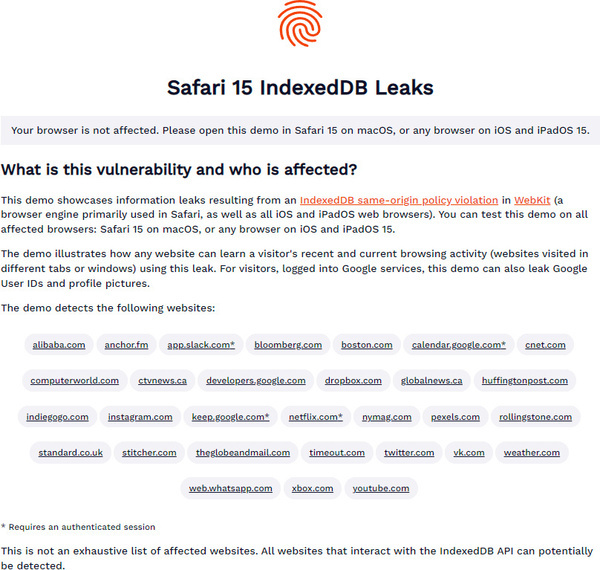

De demo maakt gebruik van de IndexedDB-kwetsbaarheid van de browser om de sites te identificeren die je hebt geopend (of recentelijk hebt geopend), en laat zien hoe sites die misbruik maken van de bug informatie van je Google-gebruikers-ID kunnen schrapen. Het detecteert momenteel 30 populaire sites die door de bug worden getroffen, zoals Instagram, Netflix, Twitter, Xbox, Whatsapp, Slack, Alibaba, Dropbox, maar het treft waarschijnlijk veel meer.

Alle huidige versies van Safari op iPhone, iPad en Mac kunnen worden misbruikt door de bug. FingerprintJS zegt dat ze de bug op 28 november bij Apple hebben gemeld, maar dat deze nog niet is opgelost.

Bronnen: 9to5mac, FingerprintJS