Onderzoekers van Blackberry en Intezer hebben informatie vrijgegeven over een moeilijk te detecteren Linux-malware, die bekend staat als Symbiote. Ongeautoriseerde gebruikers krijgen de mogelijkheid om inloggegevens te verzamelen of externe toegang tot de computer te krijgen. Eenmaal geïnfecteerd, wordt alle malware verborgen en ondetecteerbaar gemaakt.

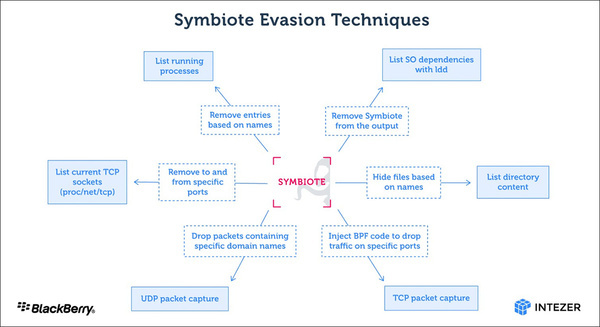

De dreiging presenteert zich als een gedeelde objectbibliotheek (SO), in plaats van een veelvoorkomend uitvoerbaar bestand dat gebruikers moeten uitvoeren om een host te infecteren. Eenmaal geïnfecteerd, wordt de SO geladen in de momenteel lopende processen op de doelcomputer. De geïnfecteerde computers bieden de mogelijkheid referenties te verzamelen, externe toegang te benutten en opdrachten uit te voeren met ongeautoriseerde verhoogde privileges. De malware wordt vóór andere gedeelde objecten geladen via de LD_Preload-richtlijn, waardoor detectie wordt voorkomen. Door eerst te worden geladen, kan de malware ook gebruikmaken van andere geladen bibliotheekbestanden.

Daarnaast kan Symbiote de netwerkactiviteit verbergen door specifieke, tijdelijke bestanden te maken, de bytecode van geïnfecteerde pakketfilters te kapen of UDP-verkeer te filteren met behulp van specifieke pakketopnamefuncties. Op het blog van Blackberry en Intezer staat een uitgebreide uitleg.

Het onderzoeksteam heeft de malware voor het eerst ontdekt in 2021. Sindsdien heeft het team vastgesteld dat de malware geen code deelt met andere bekende malware, waardoor het wordt geclassificeerd als een volledig nieuwe malwaredreiging voor Linux-besturingssystemen. Beheerders kunnen netwerktelemetrie gebruiken om afwijkende DNS-verzoeken te ontdekken. Ook kan er statisch gekoppelde antivirus-, endpoint-beveiliging en respons (EDR)-toools gebruikt worden om ervoor te zorgen dat rootkits op gebruikersniveau de doelmachines niet infecteren.

Bron: Blackberry