Een nieuwe aanval die Hertzbleed genoemd wordt maakt het mogelijk om volledige cryptografische sleutels te bemachtigen door de variaties in klokfrequentie te observeren. Deze schommelingen worden veroorzaakt door dynamic voltage and frequency scaling, waarbij de frequentie afhankelijk is van het stroomverbruik en de verwerkte data.

De kwetsbaarheid is ontdekt en openbaar gemaakt door een team van onderzoekers van de universiteiten van Texas in Austin, Illinois Urbana-Champaign en Washington. Riccardo Paccagnella zegt op Twitter dat dit een reëele en praktische bedreiging is voor remote servers die voorheen als veilig gezien werden. De paper "Hertzbleed: Turning Power Side-Channel Attacks Into Remote Timing Attacks on x86" zal tijdens het USENIX Security Symposium van 10 tot 12 augustus in Boston gepresenteerd worden.

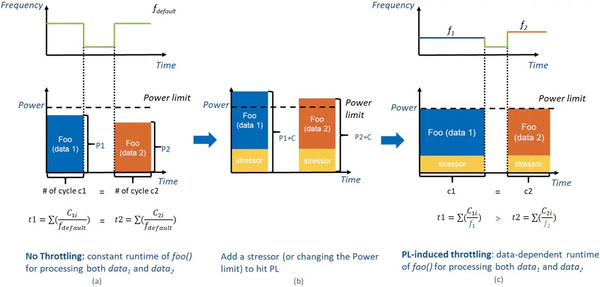

De aanval kan op afstand uitgevoerd worden via het power side-channel, zonder de behoefte aan een meetapparaat. Zelfs cryptografische code die in constant time is geïmplementeerd is kwetsbaar. Constant time duidt aan dat het algoritme onafhankelijk van de grootte van de input altijd evenveel stappen moet doorlopen en het uitvoeren daarvan altijd even lang duurt.

Intel legt uit hoe de stroomlimieten voor throttling zorgen, en daarmee de runtime of uitvoertijd afhankelijk maken van de te verwerken data.

Intel zegt dat alle processors geraakt zijn en dat de aanval uit te voeren is met weinig rechten voor de aanvaller, zonder dat de gebruiker iets moet doen. Bij AMD worden Zen 2- en 3-processors voor server, desktop, mobile en Chromebook geraakt. Het is mogelijk dat cpu's met andere architecturen zoals arm die ook gebruik maken van frequency scaling eveneens geraakt worden, maar dat is nog niet getest.

Volgens een woordvoerder van Intel is de aanval niet praktisch uit te voeren is buiten een lab en is het bedrijf niet van plan patches uit te brengen. De onderzoekers zeggen dat het uitschakelen van frequentieboosts het uitlekken van informatie kan voorkomen, maar raden dit vanwege de prestatieverliezen die daarbij komen niet aan. Intel zegt zelfd dat dit geen effect heeft op de kwetsbaarheid.

AMD raadt aan om de software waarin de cryptografische operaties worden uitgevoerd beter te beveiligen met algoritmes om de sleutels te verbergen. Intel stelt ook voor om de software beter te beveiligen. Beide fabrikanten leveren geen concrete oplossingen voor deze kwetsbaarheid.

Bron: Bleeping Computer