Kaspersky Labs heeft ontdekt dat er lange tijd kwaadaardige software verspreid is met Asus' automatische update-tool Live Update. Het programma staat standaard geïnstalleerd op laptops en systemen van de fabrikant, waardoor honderdduizenden systemen getroffen zijn. Aanvallers braken in een server van Asus in, waardoor de software op grote aantallen systemen een backdoor kon installeren. Het lek krijgt de naam ShadowHammer.

Asus Live Update staat standaard op apparaten van het merk geïnstalleerd om updates door te voeren voor onder andere de bios, uefi, drivers en applicaties. Hiermee is het een tool die op bijna alle Asus-laptops of -systemen staat. De verspreiding van kwaadaardige code via deze tool kon dus grote aantallen gebruikers treffen.

De aanvallers braken in op een server van Asus die gebruikt wordt voor Live Update. Hiermee konden bestanden vervangen worden en tevens van een certificaat zijn voorzien, waardoor het leek alsof deze van Asus afkomstig was. Zelfs de grootte van de installer was vergelijkbaar met het origineel. Door dit certificaat en de gelijkenissen is het pas laat ontdekt en kon het zo gemakkelijk verspreid worden. De versie met backdoor werd zelfs af fabriek meegeleverd.

Met de kwaadaardige versie is op grote aantallen systemen een backdoor geïnstalleerd. Kaspersky schat dat het om een half miljoen getroffen gebruikers gaat, maar vermoedt dat zelfs meer dan een miljoen systemen getroffen zijn. In werkelijkheid was de backdoor echter gericht op slechts 600 systemen, waarvan de mac-adressen bekend waren bij de aanvallers. Op die systemen werd extra malware geïnstalleerd. Waar deze systemen toe behoren is niet bekend, maar de aanval lijkt dus gericht.

Volgens Motherboard is Asus op 31 januari geïnformeerd door Kaspersky, maar ondernam het weinig actie. Er werden twee certificaten gebruikt om de kwaadaardige code te signeren. In de eerste maand na de melding werden de certificaten nog gebruikt door Asus zelf, waarna dat stopte. Beide certificaten zijn echter nog niet ingetrokken door het bedrijf, waardoor ze nog steeds misbruikt kunnen worden. Daarnaast zijn klanten niet op de hoogte gesteld van het lek.

Om te controleren of je getroffen bent heeft Kaspersky een tool uitgebracht die op deze pagina te vinden is en een webpagina waarop je je mac-adres kan controleren. Asus heeft nog niet gereageerd.

Update 26-03 11:04:

Asus gaf het volgende statement, waarin het zegt dat slechts een klein aantal gebruikers is getroffen, in tegenstelling tot wat diverse beveiligingsbedrijven melden. Het bedrijf zegt contact op te nemen met getroffen klanten om de kwetsbaarheden weg te nemen. In de tussentijd raadt het aan om een tool te gebruiken om te controleren of je getroffen bent.

De beveiliging zou inmiddels zijn opgeschroefd door Asus, met een verbeterde end-to-end encryptie voor het uitrollen van software en meer beveiliging in het pad van server tot klant. Het volledige statement is hieronder te lezen.

"ASUS response to the recent media reports regarding ASUS Live Update tool attack by Advanced Persistent Threat (APT) groups

Advanced Persistent Threat (APT) attacks are national-level attacks usually initiated by a couple of specific countries, targeting certain international organizations or entities instead of consumers.

ASUS Live Update is a proprietary tool supplied with ASUS notebook computers to ensure that the system always benefits from the latest drivers and firmware from ASUS. A small number of devices have been implanted with malicious code through a sophisticated attack on our Live Update servers in an attempt to target a very small and specific user group. ASUS customer service has been reaching out to affected users and providing assistance to ensure that the security risks are removed.

ASUS has also implemented a fix in the latest version (ver. 3.6.8) of the Live Update software,introduced multiple security verification mechanisms to prevent any malicious manipulation in the form of software updates or other means, and implemented an enhanced end-to-end encryption mechanism. At the same time, we have also updated and strengthened our server-to-end-user software architecture to prevent similar attacks from happening in the future.

Additionally, we have created an online security diagnostic tool to check for affected systems,and we encourage users who are still concerned to run it as a precaution. The tool can be found here: https://dlcdnets.asus.com/pub/ASUS/nb/Apps_for_Win10/ASUSDiagnosticTool/ASDT_v1.0.1.0.zip

Users who have any additional concerns are welcome to contact ASUS Customer Service.

More information about APT groups: https://www.fireeye.com/current-threats/apt-groups.html"

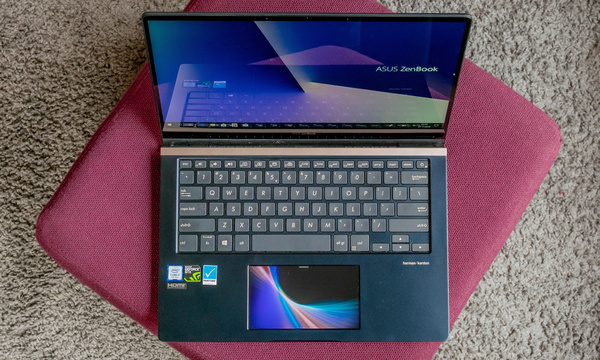

De Asus ZenBook Pro 14.

Bronnen: Kaspersky, Motherboard